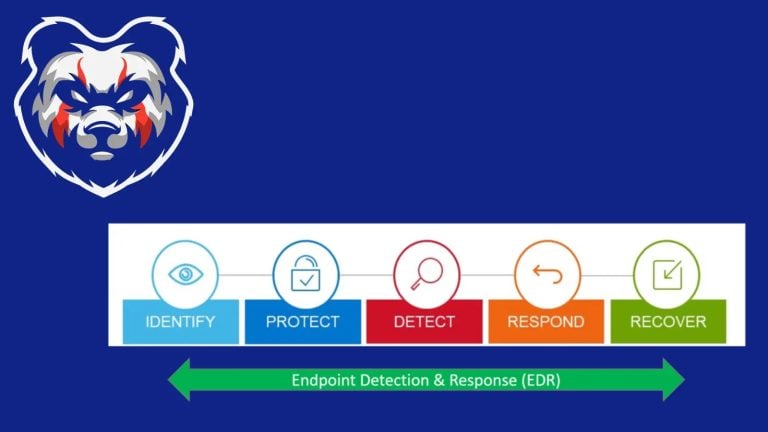

گروه هکری تحت حمایت دولت چین با نام Mustang Panda توسط تیم امنیتی Zscaler ThreatLabz شناسایی شده است که از ابزارها و تکنیکهای جدید برای دور زدن سامانههای شناسایی و پاسخ به تهدیدات پایانهای (EDR) استفاده میکند. در این کمپین جدید، دو ابزار خاص مورد توجه قرار گرفتهاند: نسخه بهروزرسانیشده Backdoor ToneShell و ابزار تازهای به نام StarProxy.

⚙️ تکنیکها و ابزارهای جدید:

🔹 ToneShell جدید:

-

استفاده از پروتکل FakeTLS اصلاحشده برای تقلید ترافیک TLS امن.

-

رمزگذاری ارتباطات شبکه با کلیدهای XOR پویا برای پنهانسازی ترافیک مخرب در میان ارتباطات مشروع.

🔹 StarProxy:

-

ابزاری برای حرکت جانبی در شبکههای آلوده.

-

از باینری امضاشدهی قانونی (IsoBurner.exe) و DLL مخرب (StarBurn.dll) بهره میبرد.

-

ارتباط بین دستگاهها و سرور C2 را با پروتکل FakeTLS رمزگذاری میکند.

-

از الگوریتم رمزنگاری XOR سفارشی با کلیدهای سختکد استفاده میکند.

🧩 روشهای اجرا:

-

DLL Sideloading: بستههای مخرب در فایلهای RAR همراه با باینریهای قانونی قرار میگیرند و از روش sideloading برای اجرای کد استفاده میشود.

-

Beaconing دائمی: برای دریافت دستورات از سرورهای فرمان و کنترل (C2).

-

استفاده از نامهای فایل و دامنههای مشروع برای فریب سیستمهای دفاعی.

🔐 شاخصهای نفوذ (IOCs):

| نوع | مقدار | توضیح |

|---|---|---|

| MD5 | 233214d22659aa85f32bb705812a0b22 |

فایل cf.rar (آرشیو RAR) |

| MD5 | b695a31ea90e61cc08da1837d836655a |

ToneShell DLL (libcef.dll) |

| MD5 | 4fefc66a0f7e1b2ed8affc9c3ba66ec7 |

باینری قانونی (mrender.exe) |

| دامنه | www.dest-working[.]com, www.profile-keybord[.]com |

سرورهای C2 |

| آدرس IP | ۴۳.۲۲۹.۷۹[.]۱۶۳, ۴۳.۲۵۴.۱۳۲[.]۲۱۷ |

سرورهای فرمان و کنترل |

| URL | ۱۰۳.۱۳.۳۱[.]۷۵/... |

مسیر دانلود آلوده از سرور حملهکننده |

یک نظر