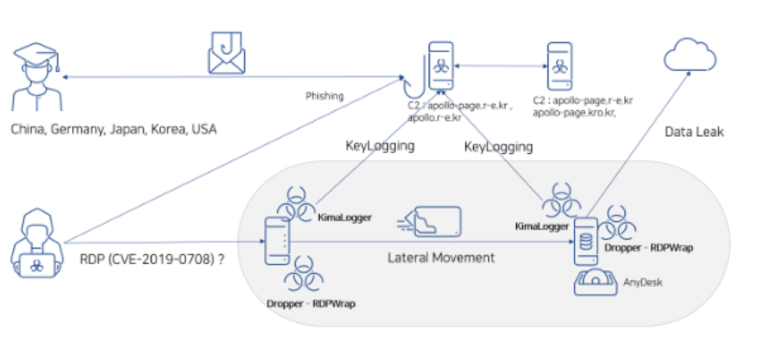

گروه هکری تحت حمایت دولت کرهشمالی با نام Kimsuky اخیراً در کمپینی پیچیده به نام Larva-24005 به سازمانهای مهم در کره جنوبی و دیگر کشورهای جهان حمله کرده است. این عملیات از اکتبر ۲۰۲۳ آغاز شده و همچنان فعال است.

💣 آسیبپذیریهای مورد سوءاستفاده

🔹 آسیبپذیری در RDP (BlueKeep – CVE-2019-0708)

Kimsuky از آسیبپذیری معروف BlueKeep برای دسترسی اولیه به سیستمهای هدف استفاده کرده است. ابزارهایی مانند RDPWrap و RDPScanner برای دسترسی دائم و اسکن سیستمها در این حملات مشاهده شدهاند.

🔹 آسیبپذیری Microsoft Office (CVE-2017-11882)

ایمیلهای فیشینگ همراه با فایلهای Word آلوده که از آسیبپذیری قدیمی Equation Editor بهره میبردند، به کاربران در کره جنوبی و ژاپن ارسال شدهاند تا بدافزار به سیستم قربانی منتقل شود.

🐛 بدافزارها و ابزارهای استفاده شده:

-

RDPWrap: فعالسازی دسترسی دائمی RDP

-

MySpy: جمعآوری اطلاعات سیستم

-

KimaLogger / RandomQuery: ثبت کلیدهای فشردهشده توسط کاربر (Keylogger)

-

Loaderها و Droppers: نصب خودکار بدافزارها پس از نفوذ اولیه

🌍 اهداف جغرافیایی

علاوه بر کره جنوبی، حملات به سیستمهایی در آمریکا، چین، ژاپن، آلمان، و سنگاپور نیز گزارش شده است، که نشاندهنده گسترش جهانی این کمپین است.

🌐 زیرساخت ارتباطی و C2

دامنهها و سرورهای Command & Control به صورت گسترده روی پسوندهای kr متمرکز بودهاند. نمونههایی از URLهای مورد استفاده عبارتاند از:

-

http[:]//star7[.]kro[.]kr/login/help/show[.]php?_Dom=991 -

http[:]//www[.]sign[.]in[.]mogovernts[.]kro[.]kr/rebin/include[.]php?_sys=7

📌 Indicators of Compromise (IOCs)

| MD5 | URL |

|---|---|

| 1177fecd07e3ad608c745c81225e4544 | http[:]//star7[.]kro[.]kr/login/help/show[.]php?_Dom=991 |

| 14caab369a364f4dd5f58a7bbca34da6 | http[:]//star7[.]kro[.]kr/login/img/show[.]php?uDt=177 |

| 184a4f3f00ca40d10790270a20019bb4 | http[:]//www[.]sign[.]in[.]mogovernts[.]kro[.]kr/rebin/include[.]php?_sys=7 |

| 30bcac6815ba2375bef3daf22ff28698 | access-apollo-page[.]r-e[.]kr |

| 46cd19c3dac997bfa1a90028a28b5045 | access-apollo-star7[.]kro[.]kr |

✅ جمعبندی و توصیهها

گروه Kimsuky همچنان بهعنوان یک تهدید فعال و پیچیده باقیمانده و از آسیبپذیریهای شناختهشده برای دسترسی به سیستمهای حساس استفاده میکند. برای جلوگیری از نفوذ:

-

تمام وصلههای امنیتی بهروزرسانی شوند

-

پیکربندی RDP محدود یا غیرفعال شود

-

ایمیلهای مشکوک بررسی و فیلتر شوند

-

فعالیتهای غیرعادی شبکه پایش گردد

یک نظر