🛑 بررسی آسیبپذیری nRootTag

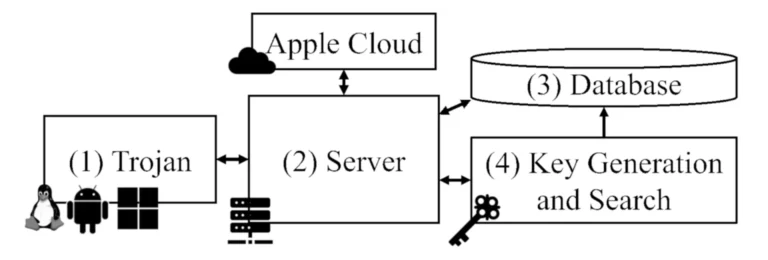

محققان دانشگاه جورج میسون یک آسیبپذیری جدید در سیستم Find My اپل کشف کردهاند که به نام nRootTag شناخته میشود. این نقص امنیتی به هکرها اجازه میدهد هر دستگاه دارای بلوتوث (مانند گوشی هوشمند یا لپتاپ) را به یک AirTag جعلی تبدیل کرده و آن را از طریق شبکه Find My ردیابی کنند.

🔹 تعداد دستگاههای آسیبپذیر: بیش از ۱.۵ میلیارد آیفون در سراسر جهان میتوانند به عنوان عوامل ردیابی رایگان برای مهاجمان عمل کنند!

🔬 نحوه عملکرد حمله

✔ Find My چگونه کار میکند؟

📍 AirTagها با ارسال سیگنالهای بلوتوث رمزگذاریشده، موقعیت خود را از طریق دستگاههای iOS مجاور به سرورهای اپل ارسال میکنند.

✔ چگونه این آسیبپذیری به مهاجمان کمک میکند؟

🔻 محققان موفق شدند هر دستگاه دارای بلوتوث (مانند لپتاپ یا گوشیهای اندرویدی) را به یک AirTag جعلی تبدیل کنند.

🔻 این دستگاههای جعلی میتوانند به Find My متصل شده و مکان خود را برای اپل ارسال کنند.

🔻 دقت ردیابی در شرایط بهینه تا ۳ متر میرسد!

💻 نقش پردازندههای گرافیکی (GPU) در حمله

✅ اپل برای جلوگیری از حملات، رمزگذاری تصادفی آدرس بلوتوث را پیادهسازی کرده است.

✅ اما محققان سیستمی توسعه دادهاند که با استفاده از صدها پردازنده گرافیکی (GPU)، کلیدهای رمزگذاریشده را در مدت کوتاهی کرک میکند.

✅ مهاجمان میتوانند این پردازندهها را از سرویسهای ابری اجاره کنند، بدون نیاز به خرید سختافزار گرانقیمت.

🔻 ترکیب حمله با بدافزار = ردیابی مخفیانه کاربران

✅ برای اجرای حمله، هکر باید ابتدا یک بدافزار روی گوشی یا رایانه قربانی نصب کند.

✅ این بدافزار به تنهایی مکان دقیق قربانی را فاش نمیکند، اما در ترکیب با آسیبپذیری Find My، مهاجمان قادر خواهند بود موقعیت دقیق کاربر را در لحظه ردیابی کنند.

🛡 وضعیت اپل و اقدامات امنیتی

📅 تاریخ گزارش به اپل: جولای ۲۰۲۴

⚠ وضعیت اصلاح: هنوز پچ امنیتی ارائه نشده است.

📌 دلیل تأخیر:

🔻 اصلاح این نقص بهروزرسانی تمام دستگاههای Find My را نیاز دارد، که ممکن است چندین سال طول بکشد.

🔻 حتی پس از انتشار آپدیت، همه کاربران فوراً دستگاههای خود را بهروز نمیکنند، که این آسیبپذیری را برای مدت طولانی فعال نگه میدارد.

یک نظر