یک بدافزار معروف برای هدف قرار دادن سیستمهای ویندوز در قالب یک کمپین جدید فیشینگ ظاهر شده است که هدف آن سرقت اعتبار از Microsoft Outlook ،Google Chrome و برنامههای مسنجر است.

این حملات عمدتاً علیه کاربران در ترکیه، لتونی و ایتالیا و از اواسط ژانویه شروع شده است، این حملات شامل استفاده از MassLogger بدافزار مبتنی بر NET با قابلیت جلوگیری از تجزیه و تحلیل استاتیک است.

فعالیتهای مشابهی قبلا توسط همان مهاجم علیه کاربران در بلغارستان، لیتوانی، مجارستان، استونی، رومانی و اسپانیا در سپتامبر، اکتبر و نوامبر سال ۲۰۲۰ انجام گرفته بود.

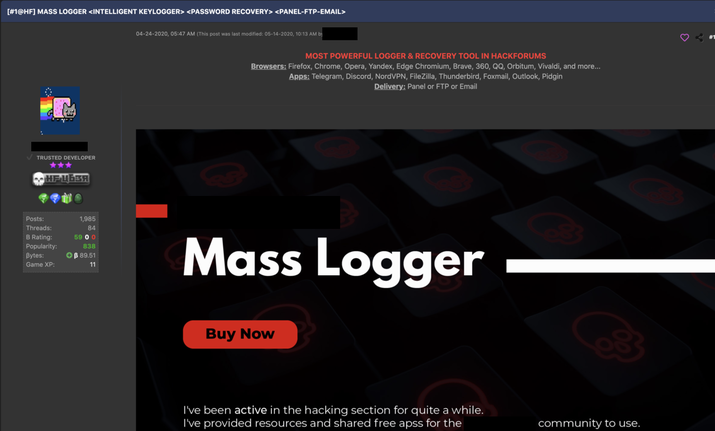

MassLogger اولین بار در ماه آوریل گذشته مشاهده شد، اما وجود یک نوع جدید نشان میدهد که نویسندگان بدافزار دائماً برنامه خود را برای جلوگیری از شناسایی و کسب درآمد، بطور مداوم تغییر میدهند.

محققان سیسکو تالوس گفتند: اگرچه این بدافزار قبلا بررسی و مستندسازی شده است اما متوجه شدیم که کمپین جدید برای استفاده از فرمت فایل HTML کامپایل شده برای شروع زنجیره توزیع و پخش، طراحی شده است.

HTML کامپایل شده (یا .CHM) یک قالب کمکی آنلاین اختصاصی است که توسط مایکروسافت ساخته شده و برای ارائه اطلاعات topic-based استفاده میشود.

موج جدید حملات با پیامهای فیشینگ حاوی عناوین ” legitimate-looking ” آغاز شده است که به نظر میرسد مربوط به یک تجارت باشد.

یکی از ایمیلهای کاربران ترک مورد هدف قرار گرفته دارای عنوان “Domestic customer inquiry” بود که متن پیام کاربر را به پیوست ارجاع میداد. در سپتامبر، اکتبر و نوامبر، نامههای الکترونیکی به شکل “memorandum of understanding” در آمده و گیرنده را به امضای سند دعوت کردهاند.

صرف نظر از موضوع پیام، پیوستها به همان فرمت پیوست میشوند(به عنوان مثال “70727_YK90054_Teknik_Cizimler.R09”).

این پیوستها حاوی یک فایل HTML کامپایل شده هستند که با باز شدن، پیام “Customer service” نمایش داده میشود، اما در واقع یک کد جاوا اسکریپت است که برای ایجاد یک صفحه HTML جاسازی شده است، شامل یک PowerShell Payload برای اتصال به یک سرور و سپس دانلود، که در نهایت مسئول راهاندازی MassLogger Payload است.

جدا از اطلاعات جمع شده از طریق SMTP ،FTP یا HTTP، آخرین نسخه MassLogger (نسخه ۳.۰.۷۵۶۳.۳۱۳۸۱) دارای ویژگیهایی برای دسترسی به اطلاعات کاربری مشتریانPidgin ،Discord ،NordVPN Outlook ،Thunderbird ،Firefox ،QQ Browser و مرورگرهای مبتنی بر Chromium مانندChrome ،Edge Opera و Brave است.

Masslogger میتواند به عنوان keylogger پیکربندی شود، اما در این حالت مهاجم این قابلیت را غیرفعال کرده است.

محققان متذکر شدند عامل تهدید نسخهای از کنترل پنل Masslogger را بر روی سرور exfiltration نصب کرده است.

به كاربران توصیه میشود كه سیستمهای خود را برای ثبت وقایع PowerShell مانند دانلود ماژول و اجرای بلوكهای اسكریپت پیكربندی كنند زیرا كدهای اجرا شده را در قالب فرمت deobfuscated نشان میدهد.

یک نظر