محققان شرکت DrWeb در جریان بررسی یک حادثه امنیتی، کمپینی فعال را شناسایی کردند که از تکنیکهای پیشرفتهای مانند بهرهبرداری از eBPF، ذخیرهسازی پیکربندیهای بدافزار در مکانهای غیرمنتظره و استفاده از ابزارهای سفارشی پس از بهرهبرداری استفاده میکند.

جزئیات حمله:

- بهرهبرداری از eBPF: مهاجمان از فناوری eBPF (Extended Berkeley Packet Filter) برای پنهانسازی فعالیتهای شبکهای و فرآیندهای مخرب، جمعآوری اطلاعات محرمانه و دور زدن فایروالها و سیستمهای تشخیص نفوذ استفاده کردهاند. این فناوری که برای کنترل بهتر بر زیرسیستم شبکه لینوکس توسعه یافته، توسط مهاجمان برای مقاصد مخرب به کار گرفته شده است.

- استفاده از روتکیتها: دو روتکیت بر روی سیستمهای آلوده بارگذاری شدهاند؛ یکی روتکیت eBPF که فعالیت روتکیت دیگر را پنهان میکند و دیگری بهصورت ماژول هسته پیادهسازی شده و سیستم را برای نصب تروجان دسترسی از راه دور آماده میکند.

- ذخیرهسازی پیکربندیهای بدافزار در مکانهای غیرمنتظره: مهاجمان پیکربندیهای بدافزار را در مکانهایی ذخیره کردهاند که معمولاً برای این منظور استفاده نمیشوند، تا از شناسایی توسط ابزارهای امنیتی جلوگیری کنند.

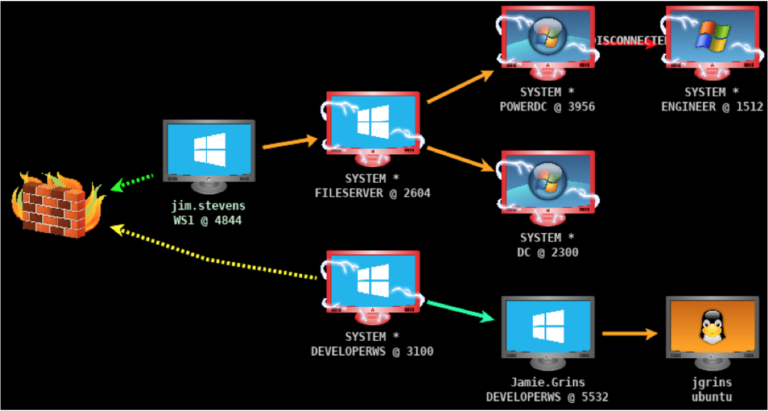

- استفاده از ابزارهای سفارشی پس از بهرهبرداری: مهاجمان از ابزارهای سفارشی برای حفظ دسترسی و کنترل سیستمهای آلوده استفاده کردهاند.

توصیههای امنیتی:

- نظارت بر فعالیتهای غیرمعمول شبکه و سیستم: با توجه به استفاده مهاجمان از eBPF برای پنهانسازی فعالیتها، نظارت دقیق بر رفتارهای غیرمعمول شبکه و سیستم ضروری است.

- بهروزرسانی مداوم سیستمها و نرمافزارها: اطمینان حاصل کنید که سیستمعامل و تمامی نرمافزارها بهروز هستند تا از بهرهبرداری از آسیبپذیریهای شناختهشده جلوگیری شود.

-

استفاده از راهکارهای امنیتی پیشرفته: بهکارگیری ابزارهای امنیتی که قادر به شناسایی و مقابله با تکنیکهای پیشرفته مهاجمان هستند، میتواند به کاهش خطرات کمک کند.

یک نظر