یک نقص امنیتی اجرای کد از راهدور RCE) zero-click) در برنامههای دسکتاپ Microsoft Teams میتواند به یک مهاجم اجازه دهد فقط با ارسال یک پیام چت ساخته شده مخصوص کد دلخواه را اجرا کند.

مایکروسافت، با بیان اینکه در حال حاضر سیاست مایکروسافت عدم صدور CVE بر روی محصولاتی است که بدون تعامل کاربر به طور خودکار بروز میشوند به این آسیبپذیری CVE اختصاص نداد.

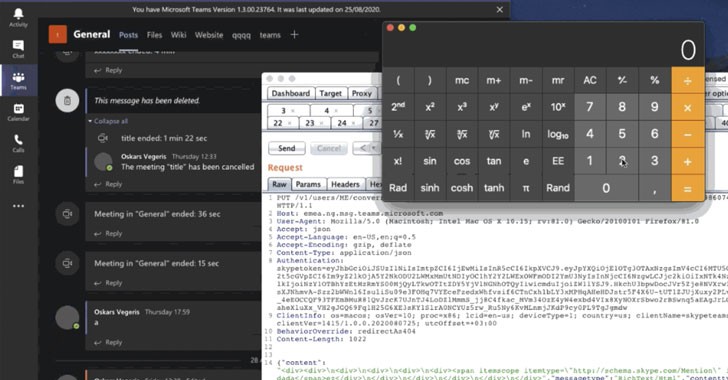

Vegeris در یک نوشتار فنی توضیح داد: هیچ تعاملی با کاربر لازم نیست، با دیدن پیام چت اکسپلویت خودکار اجرا میشود.

از این بدتر، RCE چند پلتفرمی است و بر Microsoft Teams برای ویندوز (v1.3.00.21759) ،Linux (v1.3.00.16851) ،macOS (v1.3.00.23764) و وب (team.microsoft.com) تأثیر میگذارد و میتواند Wormable باشد، به این معنی که میتواند با ارسال مجدد خودکار Payload مخرب به کانالهای دیگر، دوباره منتشر شود.

این همچنین بدان معنی است که اکسپلویت میتواند از یک حساب به یک گروه کامل از کاربران منتقل شود و در نتیجه کل کانال را به خطر بیندازد.

صرف بازدید از چت منجر به اجرای Payload میشود و به مهاجم امکان میدهد تا توکنهای SSO کاربران را برای ذخیرهسازی به سیستم ذخیرهسازی محلی وارد کرده و دستورات مربوط به حمله را اجرا کند.

یک نظر