همانطور که شبکههای 5G به تدریج در شهرهای بزرگ جهان راهاندازی میشوند، تجزیه و تحلیل ساختار شبکههای آن تعدادی از نقاط ضعف بالقوه را نشان میدهد که میتواند برای انجام حملات سایبری از جمله انکار سرویس (DoS)، حملاتی برای محروم کردن مشترکان از دسترسی به اینترنت و رهگیری ترافیک دادهها مورد بهرهبرداری قرار گیرد.

این یافته ها اساس یک تحقیق امنیتی 5G جدید است که امروز توسط شرکت امنیت سایبری Positive Technologies مستقر در لندن منتشر شده است، دقیقاً شش ماه پس از آنکه این شرکت گزارش آسیبپذیری در LTE و 5G Networks 2020 را در ماه ژوئن با جزئیات نقص تأثیرات بالا در پروتکل های LTE و 5G منتشر کرد.

یکی از مهمترین مزایای امنیتی ارائه شده توسط 5G محافظت در برابر نظارت و رمزگذاری شمارههای شناسه مشترک تلفن همراه (IMSI) است، شناسههای بینظیری که با هر سیمکارت به منظور شناسایی کاربران شبکه تلفن همراه ارائه میشود.

(5G Core (5GC همچنین با استفاده از پروتکل کنترل انتقال (TCP) به عنوان پروتکل لایه انتقال به جای پروتکل انتقال کنترل جریان SCTP)HTTP/2) به عنوان جایگزینی برای پروتکل Diameter برای امنیت لایه Application، پشته پروتکل IT را به روز میکند و یک لایه TLS اضافه شده برای ارتباط رمزگذاری شده بین همه توابع شبکه است.

محققان میگویند این مجموعه فناوری به طور بالقوه دریچهای را برای حملات به مشترکان و شبکه اپراتور که میتواند برای انجام حملات man-in-the-middle و DoS مورد سوءاستفاده قرار بگیرد، باز میکند.

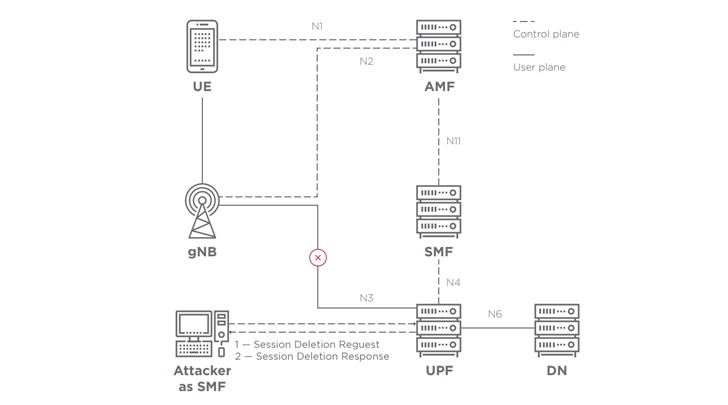

یک جنبه مشکل ساز از معماری سیستم، رابط اختصاص داده شده به مدیریت جلسه (Session Management Function یا SMF) از طریق پروتکلی به نام (Packet Forwarding Control Protocol (PFCP است.

یک مهاجم میتواند برای ارسال بسته PFCP درخواست حذف یا اصلاح Session را انتخاب کند و باعث ایجاد یک وضعیت DoS شود که به نوبه خود منجر به اختلال در دسترسی به اینترنت (نمره CVSS 6.1) و حتی رهگیری ترافیک وب (نمره CVSS 8.3) شود.

Positive Technologies همچنین با بخشی از استاندارد 5G حاکم بر عملکرد شبکه مخزن (NRF) که امکان ثبت و کشف NFها در صفحه کنترل را فراهم میکند، مواردی را یافت.

توجه داشته باشید که دشمنان می توانند یک تابع شبکه موجود را در مخزن برای سرویس دهی به مشترکان از طریق NF تحت کنترل خود به داده ها و دسترسی به داده های کاربر اضافه کنند (نمره CVSS 8.2).

همچنین قابل توجه است که دو آسیبپذیری احراز هویت مشترک وجود دارد که میتوان با استفاده از آنها شناسه دائمی اشتراک (SUPI) اختصاص داده شده به هر مشترک و استفاده از اطلاعات احراز هویت فاش شده را با جعل ایستگاه پایه به کاربر نهایی ارائه داد.

به طور جداگانه، در ماژول مدیریت داده کاربر (UDM) که دادههای پروفایل مشترک را مدیریت میکند میتواند به یک دشمن اجازه دهد دسترسی به رابط مربوطه مستقیماً به UDM متصل شود یا با جعل هویت سرویس شبکه و سپس تمام اطلاعات لازم را استخراج کند، از جمله داده های مکان (نمره CVSS 7.4).

و مورد در آخر، یک مهاجم میتواند ماژول (Access and Mobility (AMF را جعل کند که با استفاده از اطلاعات شناسایی مشترک، از ثبت مشترک در شبکه مراقبت میکند برای ایجاد Sessionهای اینترنتی مخفی جدید که برای مشترک از آنها صورتحساب گرفته میشود (نمره CVSS 8.2).

محققان نتیجه گیری کردند: اپراتورها مرتباً در پیکربندی تجهیزات دچار خطا میشوند که عواقب آن برای امنیت است. لازم است که استاندارد 5G به اندازه کافی مورد بررسی قرار گیرد زیرا تعداد کاربران شبکه 5G همچنان در حال رشد است.

یک نظر