محققان امنیت سایبری یک Backdoor پیچیده و جدید را کشف کردهاند که سرورهای لینوکس را هدف قرار میدهد، گفته میشود این در پشت این بدافزار دولت ملی چین قرار دارد.

این Backdoor که “RedXOR” لقب گرفته است، این Backdoor به عنوان یک polkit Deamon شناخته میشود.

نام RedXOR بخاطر این است که این بدافزار دادههای شبکه را با طرحی مبتنی بر XOR رمزگذاری میکند و با یک کامپایلر GCC به نسخه قدیمی RedHat Enterprise Linux وارد شده است. این موضوع نشان میدهد که این بدافزار در حملات هدفمند علیه سیستمهای لینوکسی قدیمی استفاده میشود.

اینتزر گفت که دو نمونه از بدافزار در کشورهای اندونزی و تایوان در حدود تاریخ ۲۳ تا ۲۴ فوریه بارگذاری شده است.

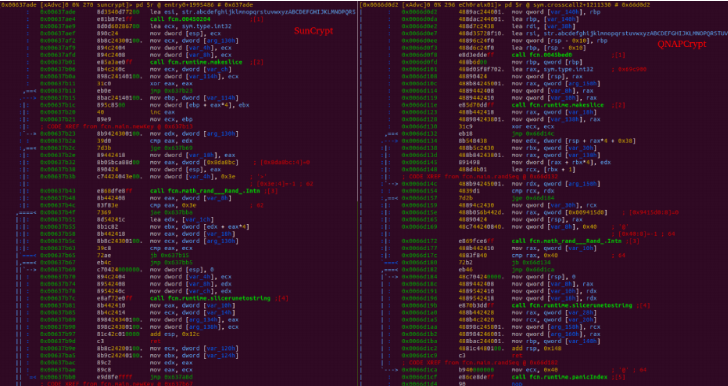

گذشته از همپوشانیها، از نظر جریان کلی، ویژگیها و استفاده از رمزگذاری XOR بین RedXOR و PWNLNX، این دو به شکل یک فایل ELF 64 بیتی (“po1kitd-update-k”) همراه با یک تشابه نام (“po1kitd” vs. “polkitd”) هستند که پس از اجرا و قبل از نصب خود بر روی دستگاه، ایجاد یک پوشه مخفی برای ذخیره پروندههای مربوط به بدافزار را آغاز میکند.

Polkit (née PolicyKit) یک Toolkit برای تعریف و مدیریت مجوزهاست.

بدافزار قبل از برقراری ارتباط از طریق سوکت TCP، دارای پیکربندی رمزگذاری شدهای است که آدرس و پورت آیپی ommand-and-control (C2) و رمز عبوری را که برای احراز هویت در سرور C2 نیاز دارد در خود جای داده است.

علاوه بر این، ارتباطات نه تنها به عنوان ترافیک بیخطر HTTP نشان داده میشوند، بلکه با استفاده از یک Scheme رمزگذاری XOR به هر دو روش رمزگذاری میشوند، و در آخر نتایج آن رمزگشایی میشود تا دستورات به طور دقیق اجرا شوند.

RedXOR از بسیاری از قابلیتها از جمله جمعآوری اطلاعات سیستم (آدرس MAC، نامکاربری، توزیع، ساعت، نسخه کرنل و غیره)، انجام عملیات روی فایلها، اجرای دستورات با امتیازات سیستم، اجرای دستورات Shell و حتی از گزینه بروزرسانی از راهدور بدافزار پشتیبانی میکند.

کاربران قربانی شده توسط RedXOR میتوانند با از بین بردن پروسس بدافزار(Kill Process) و حذف تمام پروندههای مربوط به بدافزار آن را از بین ببرند.

به دلیل افزایش استفاده از سیستمعاملهای لینوکسی در دستگاههای اینترنت اشیا، وب سرورها و سرورهای ابری، توسعه دهندگان بدافزار درحال انتشار نسخههای لینوکسی بدافزارهای ویندوزی خود یا ساخت بدافزارهای لینوکسی جدید هستند.

یک نظر