واحد پاسخ تهدیدات شرکت eSentire (TRU) گزارش داد که توسعهدهندگان بدافزار Lumma Stealer از رمزنگاری ChaCha20 برای رمزگشایی پیکربندیهای خود استفاده میکنند. این تغییر که در ۲۱ ژانویه ۲۰۲۵ شناسایی شد، نشاندهنده تلاشهای مداوم مجرمان سایبری برای جلوگیری از شناسایی و تحلیل است.

جزئیات فنی:

- Lumma Stealer: این بدافزار که بهعنوان LummaC2 نیز شناخته میشود، یک بدافزار سرقت اطلاعات است که بهصورت Malware-as-a-Service (MaaS) عمل میکند و عمدتاً در انجمنهای زیرزمینی روسیزبان به فروش میرسد.

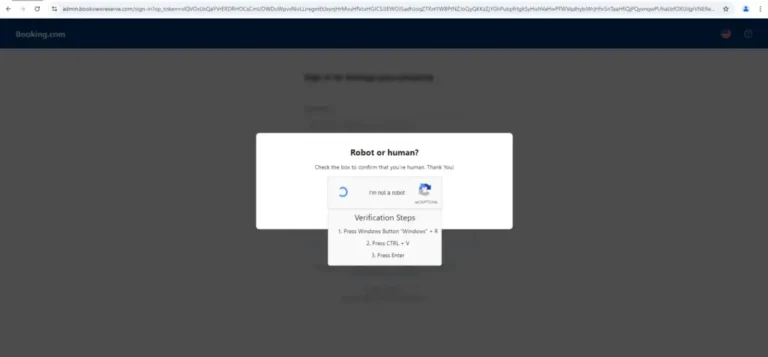

- روش دسترسی اولیه: این بدافزار معمولاً از روش ClickFix برای دسترسی اولیه استفاده میکند که شامل تکنیکهای مهندسی اجتماعی برای فریب کاربران به اجرای دستورات مخرب PowerShell است.

- استفاده از ChaCha20: در بهروزرسانی اخیر، Lumma Stealer از یک زیرروال ChaCha20 برای رمزگشایی پیکربندی خود استفاده میکند. این زیرروال از یک کلید ۳۲ بایتی منحصربهفرد و یک nonce ۸ بایتی برای هر نمونه استفاده میکند که تحلیل و رمزگشایی را چالشبرانگیزتر میکند.

- اقدامات متقابل:eSentire TRU یک اسکریپت پایتون برای استخراج فرمت پیکربندی جدید توسعه داده است. این اسکریپت نشان داده است که نسخه جدید Lumma Stealer اطلاعات حساس را جمعآوری کرده و به شبکهای از سرورهای فرماندهی و کنترل (C2) ارسال میکند.

یک نظر