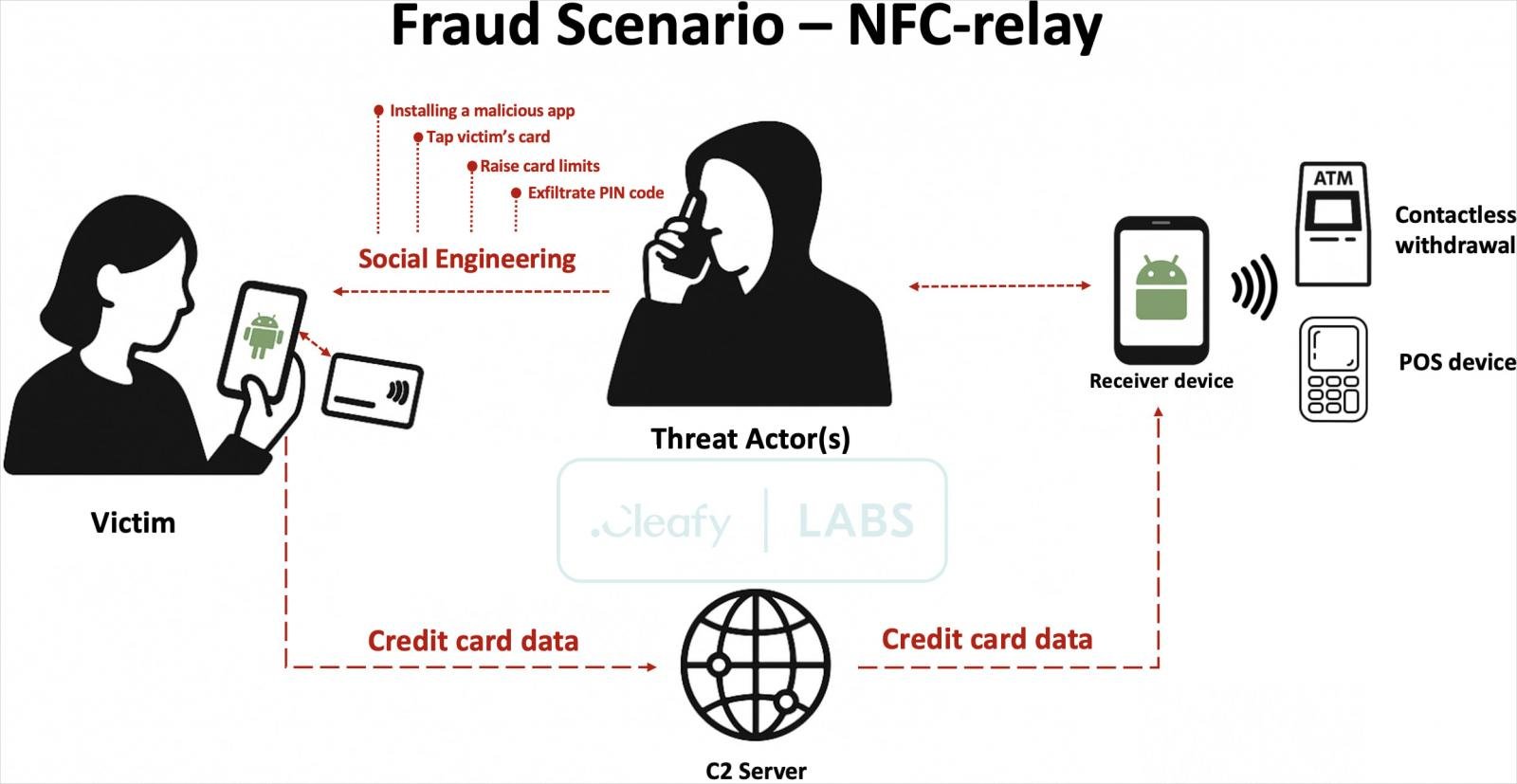

یک بدافزار جدید از نوع سرویس-بدافزار (Malware-as-a-Service) با نام SuperCard X توسط پژوهشگران شرکت امنیت موبایل Cleafy شناسایی شده است که کاربران اندروید را هدف قرار داده و از طریق تکنیک NFC relay attack اطلاعات کارتهای بانکی را به سرقت میبرد و تراکنشهای جعلی را در دستگاههای POS و خودپرداز انجام میدهد.

نحوه عملکرد حمله

-

شروع با مهندسی اجتماعی:

حمله با ارسال پیامهای جعلی از طریق SMS یا واتساپ آغاز میشود که وانمود میکنند از طرف بانک هستند. قربانی تشویق میشود با شمارهای تماس بگیرد. -

تماس تلفنی فریبنده:

مهاجم که نقش پشتیبان بانک را بازی میکند، قربانی را متقاعد میکند تا شماره کارت، PIN و حتی حذف محدودیتهای تراکنش را از طریق اپلیکیشن بانکی انجام دهد. -

نصب اپلیکیشن جعلی:

قربانی تشویق میشود تا اپلیکیشنی به نام Reader را نصب کند که به ظاهر برای احراز هویت است ولی در واقع حامل بدافزار SuperCard X است. -

خواندن داده کارت از طریق NFC:

اپلیکیشن Reader با داشتن مجوز دسترسی به ماژول NFC، اطلاعات چیپ کارت بانکی را هنگام نزدیک شدن کارت به موبایل دریافت کرده و برای مهاجم ارسال میکند. -

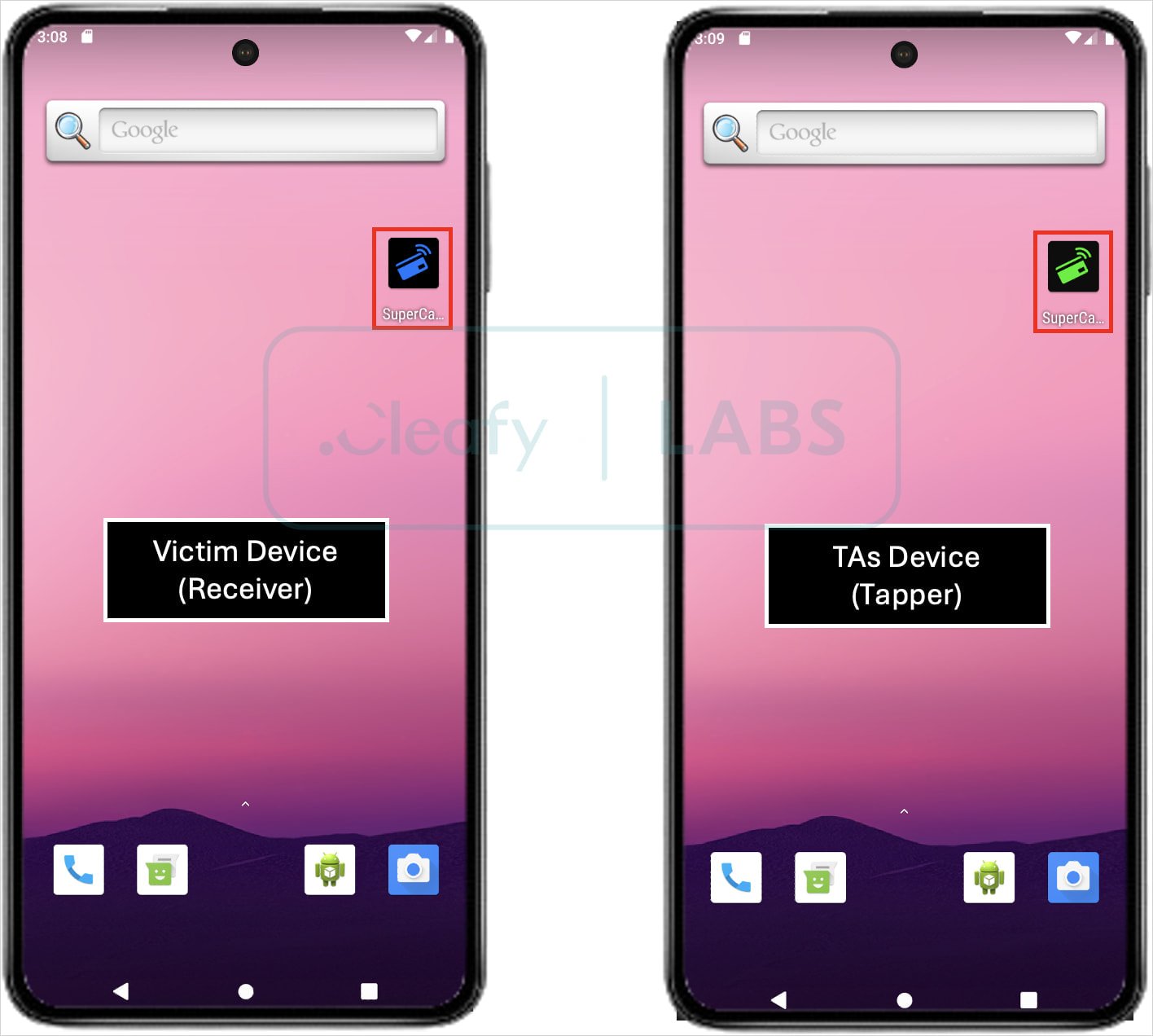

شبیهسازی کارت توسط مهاجم:

مهاجم روی دستگاه اندرویدی خود اپلیکیشن دوم به نام Tapper را اجرا میکند که با اطلاعات سرقتشده، کارت را شبیهسازی کرده و پرداختهای بیسیم (contactless) انجام میدهد.

این حملات بهطور خاص در ایتالیا مشاهده شدهاند و نشانههایی از فعالیت گروههای چینیزبان دارند.

ویژگیهای فنی پیشرفته

-

عدم شناسایی توسط آنتیویروسها:

هیچیک از موتورهای آنتیویروس در VirusTotal موفق به شناسایی SuperCard X نشدهاند. -

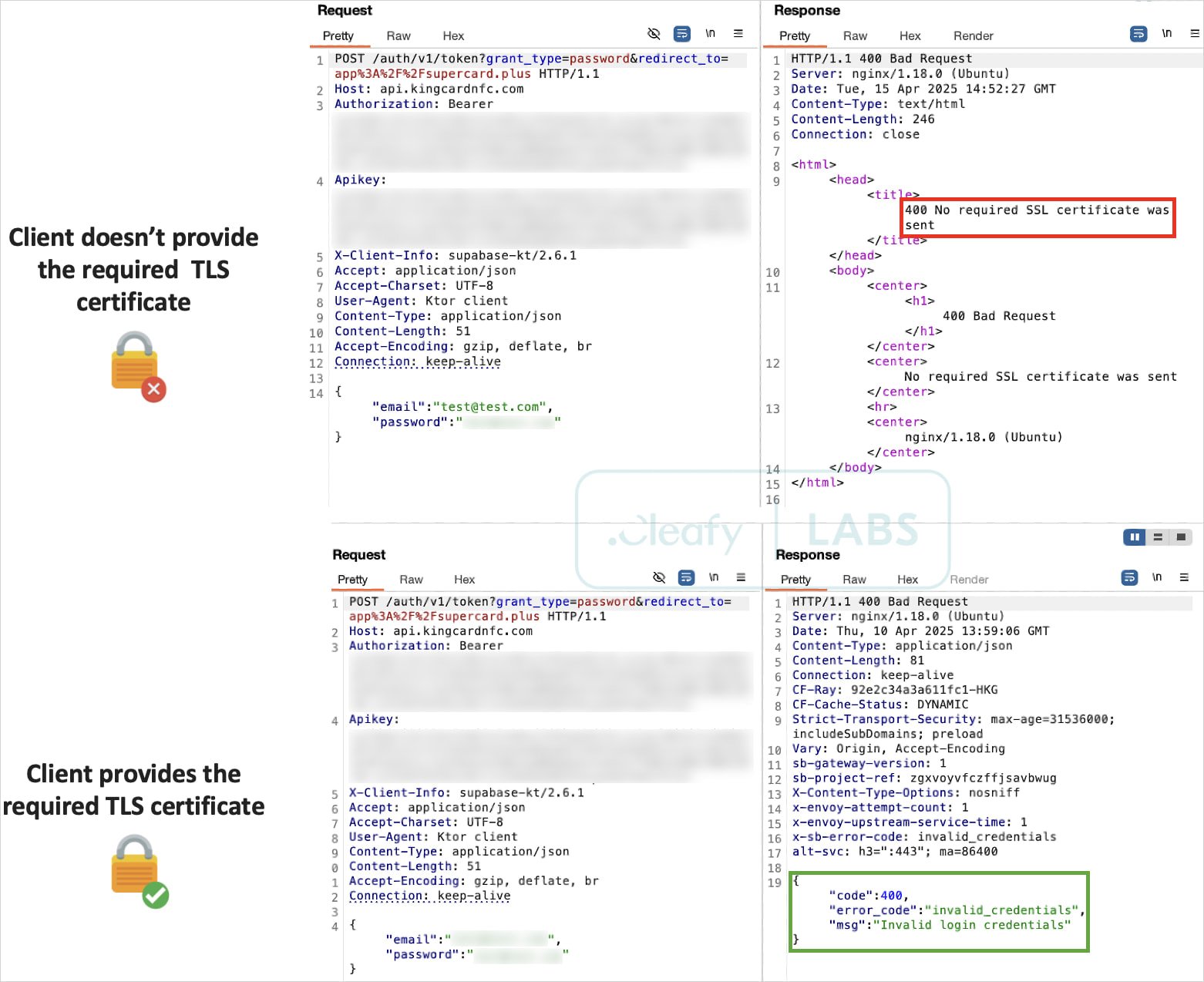

استفاده از TLS متقابل (mTLS):

ارتباطات بین کلاینت و سرور با استفاده از احراز هویت مبتنی بر گواهی (mTLS) رمزگذاری شدهاند، که مانع شنود و تحلیل ترافیک توسط پژوهشگران یا مقامات میشود. -

استفاده از پروتکل ATR (Answer To Reset):

برای شبیهسازی دقیق کارت بانکی و فریب دستگاههای پرداخت.

نظرات گوگل

سخنگوی گوگل در واکنش به این تهدید اعلام کرد:

«تا کنون هیچ اپلیکیشنی حاوی این بدافزار در Google Play شناسایی نشده است. کاربران اندروید به صورت پیشفرض توسط Google Play Protect محافظت میشوند، که حتی در صورت نصب اپلیکیشن از منابع غیررسمی، رفتارهای مخرب را شناسایی و مسدود میکند.»

یک نظر