تعدادی از برنامههای اندروید هنوز هم از یک نسخه بدون وصله از کتابخانه بروزرسانی برنامههای پرکاربرد Google استفاده میکنند، این نسخه به طور بالقوه اطلاعات شخصی صدها میلیون کاربر گوشیهای هوشمند را در معرض خطر هک قرار میدهد.

بسیاری از برنامههای معروف از جمله Grindr ، Bumble ، OkCupid ، Cisco Teams ، Moovit ، Yango Pro ، Microsoft Edge ، Xrecorder و PowerDirector هنوز آسیبپذیر هستند و میتوان آنها را برای سرقت اطلاعات حساس مانند رمزهای عبور، جزئیات مالی و ایمیل کاربران مورد سوءاستفاده قرار داد.

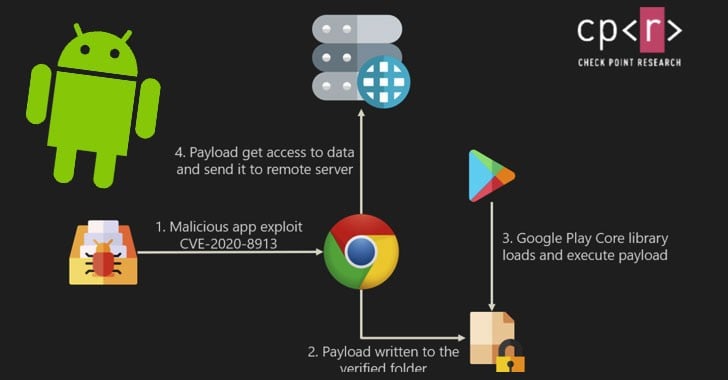

این نقص که با شناسه CVE-2020-8913 ردیابی میشود، از نظر شدت ۸.۸ از ۱۰.۰ درجهبندی شده و بر نسخههای Play Core Library Android قبل از ۱.۷.۲ تأثیر میگذارد.

اگرچه گوگل در ماه مارس به این آسیب پذیری رسیدگی کرد، یافتههای جدید تحقیق Check Point نشان میدهد که بسیاری از توسعه دهندگان برنامههای شخص ثالث هنوز کتابخانه جدید Play Core را در برنامههای خود ادغام نکردهاند تا تهدید را به طور کامل کاهش دهند.

این موضوع برای اولین بار در اواخر ماه اوت توسط محققان در استارتآپ امنیت برنامه Oversecured گزارش شد، این نقص به یک مهاجم اجازه میدهد به هر برنامه متکی به کتابخانه موارد اجرایی مخرب را تزریق کند، و به مهاجم اجازه دسترسی کامل به همه منابع برنامه آسیب دیده را میدهد.

این نقص ناشی از آسیبپذیری path traversal در کتابخانه است که میتواند برای بارگیری و اجرای کد مخرب (به عنوان مثال ، یک فایل APK) بر روی یک برنامه هدف برای سرقت اطلاعات ورود کاربران، رمزهای عبور، جزئیات مالی و سایر اطلاعات حساس ذخیره شده در آن مورد سوءاستفاده قرار گیرد.

عواقب بهرهبرداری موفقیتآمیز از این نقص بسیار زیاد است. مهاجم میتواند برای تزریق کد به برنامههای بانکی برای گرفتن اعتبار و در عین حال داشتن مجوز پیامکوتاه برای سرقت کدهای احراز هویت دو عاملی (2FA)، گرفتن پیام از برنامههای چت، جاسوسی در مکان کاربران منجر شود و حتی با دستکاری در برنامههای سازمانی، به منابع شرکت دسترسی پیدا کند.

پس از انتشار یافتههای محققان امنیتی در این باره Viber ، Meetup و Booking.com برنامههای خود را به نسخه وصله شده کتابخانه بروزرسانی کردند.

یک نظر