گابور Szappanos و اندرو برانت، محققان Sophos، در مقالهای که امروز منتشر شد گفتند: خانواده بدافزار Gootkit بیش از نیم دهه عمر دارند، این بدافزار یک تروای بالغ با عملکردی متمرکز بر سرقتهای بانکی است.

در سالهای اخیر تقریباً به همان اندازه که برای خود بدافزار مبتنی بر NodeJS تلاش شده است، روشهای مقابله با آن نیز بهبود یافته است.

Gootkit برای اولین بار در سال ۲۰۱۴ به ثبت رسیده است، یک پلتفرم بدافزار مبتنی بر Javascript که قادر به انجام مجموعهای از فعالیتهای پنهانی از جمله Web Injection، ثبت فعالیتهای کیبورد، گرفتن عکس از صفحه، ضبط فیلم و همچنین سرقت ایمیل و رمز عبور است.

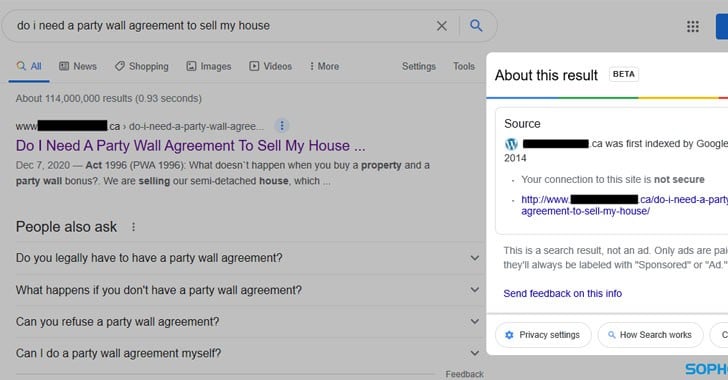

زنجیره پخش این بدافزار به تکنیکهای پیچیدهای متوسل شده است که شامل میزبانی از فایلهای مخرب ZIP در وبسایتهای متعلق به مشاغل قانونی است، که با دستکاری روشهای بهینهسازی موتور جستجو (SEO) در میان نتایج برتر جستجو ظاهر میشوند.

علاوه بر این نتایج جستجو به وبسایتهایی اشاره میکند که هیچ ارتباط منطقی با درخواست جستجو ندارند، این بدان معنی است که مهاجمان شبکه گستردهای از وبسایتهای هک شده را در اختیار دارند.

در یک مورد که توسط محققان مشاهده شده است، به عنوان اولین نتیجه توصیهای برای توافقنامه املاک و مستغلات، با نقض عمل پزشکی نوزادی مستقر در کانادا بعنوان نتیجه جستجو نمایش داده شد.

برای بهینهسازی اهداف و هدفمند کردن پخش بدافزار، برنامه طوری نوشته شده است که برای کاربران مدنظر صفحات جعلی آلوده نمایش داده شده و برای دیگر کاربران از نقاط جغرافیایی دیگر، صفحات پاک و اصلی وبسایت نمایش داده میشود.

با کلیک بر روی نتیجه جستجو، کاربر به صفحهای میرود که نه تنها با عبارات جستجو شده در جستجوی اولیه مطابقت دارد بلکه دارای یک پیوند به فایل ZIP است که حاوی یک فایل جاوا اسکریپت است، این فایل مرحله بعدی را برای تزریق بدافزار به حافظه آغاز میکند.

این پروسه یک رویه چند مرحلهای است که با یک لودر .NET آغاز میشود که شامل یک بدافزار لودر مبتنی بر Delphi و حاوی Payload نهایی به صورت رمزگذاری شده است.

یک نظر